AWS CCP Parte 2 - Seguridad

October 19, 2020

2. Seguridad

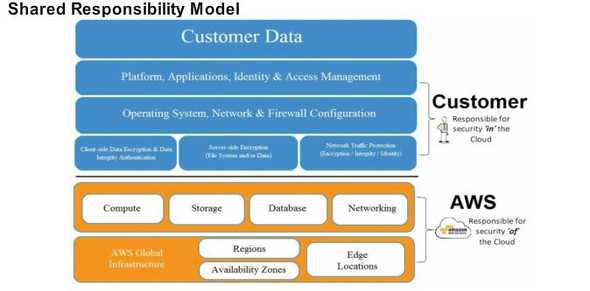

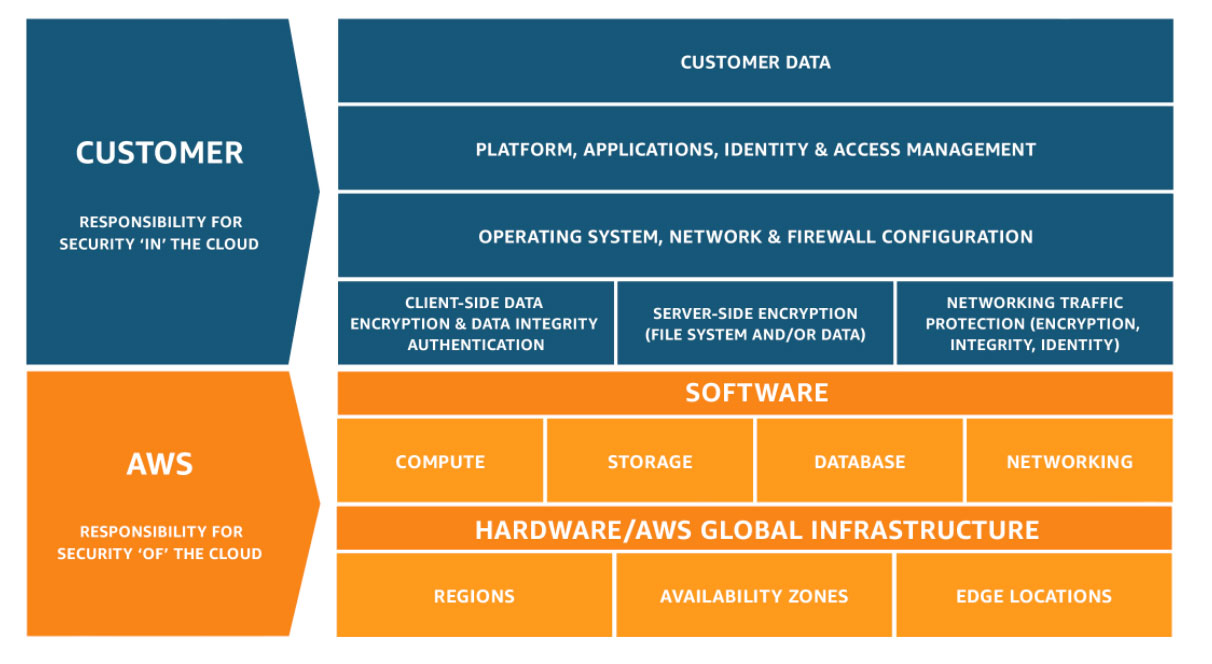

2.1 - El Modelo de responsabildad compartida

AWS comparte la responsabilidad de la seguridad con los clientes, como se muestra en el gráfico a continuación. AWS es responsable de la seguridad física de las instalaciones, así como de la infraestructura que incluye recursos informáticos, bases de datos, almacenamiento y redes. El cliente es responsable del software, los datos y el acceso que se encuentra en la parte superior de la capa de infraestructura.

Documentacion oficial - Shared Responsibility Model

2.2 - Conceptos de seguridad y cumplimiento (compliance) en la nube

AWS tiene como maxima seguridad la seguridad en la nube. Por esta misma razón el usuario se beneficia de un data center y una aquitectura de red diseñados para satisfacer los requisitos de las organizaciones más sensibles a la seguridad.

Una ventaja de la nube de AWS es que permite a los clientes escalar e innovar, al tiempo que mantiene un entorno seguro. Los clientes pagan solo por los servicios que utilizan, lo que significa que puede tener la seguridad que necesita, pero sin los gastos iniciales y a un costo menor que en un entorno local.

Conoce más acerca de este tema en este link

Seguridad de la infraestructura

- Cortafuegos de red integrados en Amazon VPC.

- Cifrado en tránsito mediante TLS en todos los servicios.

- Conexiones privadas o dedicadas a su centro de datos

Resiliencia de la infraestructura

- Tecnologías creadas desde cero para la resistencia frente a los ataques DDoS.

- Los servicios se pueden usar en combinación para escalar automáticamente para la carga de tráfico.

- El ajuste de escala automático, CloudFront, Route 53 se pueden utilizar para prevenir ataques DDoS.

Cifrado de datos

- Cifrado en reposo disponible en EBS, S3, Glacier, RDS (Oracle y SQL Server) y Redshift.

- Administración de claves a través de AWS KMS: puede elegir si desea controlar las claves o dejar que AWS haga el trabajo.

- Cifrado del lado del servidor de colas de mensajes en SQS.

- Almacenamiento de claves criptográficas basado en hardware dedicado mediante AWS CloudHSM, lo que le permite satisfacer los requisitos de cumplimiento.

- API para integrar la seguridad de AWS en cualquier aplicación que cree.

Estándares y mejores prácticas

- Un servicio de evaluación de seguridad, Amazon Inspector, que evalúa automáticamente las aplicaciones en busca de vulnerabilidades o desviaciones de las mejores prácticas, incluidas las redes afectadas, el sistema operativo y el almacenamiento adjunto.

- Herramientas de implementación para administrar la creación y el desmantelamiento de recursos de AWS de acuerdo con los estándares de la organización

- Herramientas de administración de inventario y configuración, como AWS Config, que identifican los recursos de AWS y luego realizan un seguimiento y administran los cambios en esos recursos a lo largo del tiempo.

- Herramientas de gestión y definición de plantillas, incluido AWS CloudFormation para crear entornos estándar preconfigurados

Monitoreo y registro

- Visibilidad profunda de las llamadas a la API a través de AWS CloudTrail, incluido quién, qué, cuándo y desde dónde se realizaron las llamadas

- Opciones de agregación de registros, agilizando las investigaciones y los informes de cumplimiento

- Notificaciones de alerta a través de Amazon CloudWatch cuando ocurren eventos específicos o se exceden los umbrales

Control de acceso e identidad

- AWS Identity and Access Management (IAM) le permite definir cuentas de usuario individuales con permisos en los recursos de AWS

- AWS Multi-Factor Authentication para cuentas privilegiadas, incluidas opciones para autenticadores basados en hardware

- AWS Directory Service le permite integrarse y federarse con directorios corporativos para reducir la sobrecarga administrativa y mejorar la experiencia del usuario final

Soporte de seguridad

- Información en tiempo real a través de AWS Trusted Advisor

- Apoyo y promoción proactivos con un administrador de cuentas técnico (TAM)

Programas de garantía de cumplimiento

Desde certificaciones, regulaciones hasta marcos, AWS lo tiene cubierto. Algunos de los incluidos son:

- Cyber Essentials Plus (UK)

- DoD SRG (US)

- FIPS (US)

- ISO 9001

- CISPE

- GLBA

- UK Data Protection Act

- EU Data Protection Directive

- FFIEC

- G-Cloud (UK)

- NIST

- UK Cloud Security Principles

2.3 - Capacidades de administración de acceso de AWS

La administración de acceso de AWS se proporciona a través de AWS IAM - Identity and Access Management. AWS Identity and Access Management (IAM) permite controlar de forma segura el acceso a los servicios y recursos de AWS para los usuarios. Con IAM, se puede crear y administrar usuarios y grupos de AWS, y usar permisos para permitir y denegar su acceso a los recursos de AWS.

IAM es una función de la cuenta de AWS que se ofrece sin cargo adicional. Solo se cobra por el uso de otros servicios de AWS por parte de sus usuarios.

IAM le permite:

- Administrar los usuarios de IAM y su acceso: se puede crear usuarios en IAM, asignarles credenciales de seguridad individuales (en otras palabras, claves de acceso, contraseñas y dispositivos de autenticación multifactor) o solicitar credenciales de seguridad temporales para proporcionar a los usuarios acceso a los servicios de AWS y recursos. Se Puede administrar los permisos para controlar qué operaciones puede realizar un usuario.

- Administrar roles de IAM y sus permisos: se puede crear roles en IAM y administrar permisos para controlar qué operaciones puede realizar la entidad o el servicio de AWS que asume el rol. También puede definir qué entidad puede asumir el rol. Además, puede utilizar roles vinculados a servicios para delegar permisos a los servicios de AWS que crean y administran recursos de AWS en su nombre.

- Administrar usuarios federados y sus permisos: se puede habilitar la federación de identidades para permitir que las identidades existentes (usuarios, grupos y roles) en su empresa accedan a la Consola de administración de AWS, llamen a las API de AWS y accedan a los recursos, sin la necesidad de crear un usuario de IAM. para cada identidad.

Acceso y Federación

Puede otorgar permiso a otras personas para administrar y usar recursos en la cuenta de AWS sin tener que compartir su contraseña o clave de acceso.

Además, puede permitir que los usuarios que ya tienen contraseñas en otro lugar, por ejemplo, en su Active Directory corporativo o con un proveedor de identidad de Internet, obtengan acceso a la cuenta de AWS. Puede utilizar cualquier solución de gestión de identidades que admita SAML 2.0.

Permisos granulares

Puede otorgar diferentes permisos a diferentes personas para diferentes recursos. Por ejemplo, puede permitir que algunos usuarios tengan acceso completo a Amazon Elastic Compute Cloud (Amazon EC2), Amazon Simple Storage Service (Amazon S3), Amazon DynamoDB, Amazon Redshift y otros servicios de AWS. Para otros usuarios, puede permitir el acceso de solo lectura a solo algunos depósitos de S3, o el permiso para administrar solo algunas instancias de EC2, o para acceder a su información de facturación, pero nada más.

IAM también permite agregar condiciones específicas, como la hora del día, para controlar cómo un usuario puede usar AWS, dirección IP de origen, si está usando SSL o si se ha autenticado con un dispositivo de autenticación de múltiples factores.

Asegurar el acceso a la aplicación

Puede utilizar las funciones de IAM para proporcionar de forma segura a las aplicaciones que se ejecutan en instancias EC2 las credenciales que necesitan para acceder a otros recursos de AWS, como los buckets S3 y las bases de datos RDS o DynamoDB.

Autenticación multifactor

Se puede agregar autenticación de dos factores a una cuenta y a usuarios individuales para mayor seguridad. Con MFA, el adminstrador y los usuarios deben proporcionar no solo una contraseña o clave de acceso para trabajar con la cuenta, sino también un código de un dispositivo especialmente configurado.

2.4 - Recursos para el soporte de seguridad

Soporte de AWS

AWS Support proporciona herramientas y recursos que ayudan a asegurarse de que el entorno de AWS esté construido y operado para ser seguro, altamente disponible, eficiente y rentable. Con un enfoque en la seguridad y el estado operativo de la infraestructura, AWS Support ofrece:

- Información en tiempo real a través de AWS Trusted Advisor. Trusted Advisor es una herramienta en línea que actúa como un experto en la nube personalizada y que ayuda a aprovisionar recursos siguiendo las mejores prácticas. Trusted Advisor inspecciona el entorno de AWS y encuentra oportunidades para ahorrar dinero, mejorar el rendimiento y la confiabilidad del sistema o ayudar a cerrar las brechas de seguridad.

- Apoyo y promoción proactivos a través del Technical Account Manager (TAM). El TAM es un único punto de contacto y defensor que brinda experiencia técnica en toda la gama de servicios de AWS. Los TAM trabajan en estrecha colaboración con el usuario para brindar orientación proactiva y conocimiento temprano de nuevas funciones y recomendaciones. Y si surge algún problema no planificado, el TAM se asegura de que se resuelvan lo más rápido posible.

La gama completa de comprobaciones de AWS Trusted Advisor está disponible para todos los clientes con soporte de nivel empresarial y empresarial, y los administradores de cuentas técnicos se incluyen con el soporte empresarial.

Servicios profesionales

Atraves de los servicios profesionales de AWS y la red de socios de AWS se puede obtener ayuda a crear soluciones más integrales para los problemas de seguridad, desde asesoramiento estratégico, implementaciones hasta reingeniería de procesos de seguridad. Los compromisos de ejemplo incluyen:

- Arquitectura de seguridad empresarial. Evalúe la naturaleza de las cargas de trabajo que está implementando en AWS, junto con las necesidades de seguridad, y defina una arquitectura y un conjunto de controles de seguridad que protegerán los datos y cargas de trabajo de acuerdo con las mejores prácticas.

- Mapeo de políticas y controles. Examine los requisitos según la política de seguridad y los mandatos regulatorios o de terceros y brinde recomendaciones detalladas sobre cómo satisfacer esos requisitos y demostrar el cumplimiento.

- Manual de operaciones de seguridad. Defina las estructuras organizativas y los procesos adecuados para garantizar que los controles de seguridad funcionen correctamente, así como para detectar y responder a los problemas de seguridad que surjan dentro del entorno de AWS.

- Talleres de Unidades de Negocio. Trabaje con los líderes empresariales y de TI en toda la organización para comprender los planes y estrategias en torno a la adopción de la nube, educarlos sobre la mejor manera de satisfacer los requisitos y minimizar los riesgos para la organización, y diseñar un marco de seguridad para toda la organización para implementar cargas de trabajo en AWS.